Matériel et cybersécurité : la première étape vers la tranquillité d'esprit

Aujourd'hui, les actions de cybersécurité dans les environnements critiques sont de plus en plus courantes, avec des équipes dédiées protégeant directement les actifs, la réputation et, in fine, les bénéfices de leurs entreprises. Cependant, il est étonnamment fréquent de négliger la cybersécurité dans les environnements industriels. Souvent, les services de conception axés sur le développement de produits ou les intégrateurs axés sur les applications négligent involontairement toutes les considérations de sécurité nécessaires aux solutions Edge ou IoT.

Chaque année, l'industrie technologique introduit des solutions nouvelles ou actualisées, notamment une connectivité accrue. La tendance aux objets connectés vise à améliorer la collecte et l'automatisation des données, une tendance que nous soutenons pleinement. Cependant, la cybersécurité doit être une priorité dès le début, dès la définition des exigences de conception initiale. Durant cette phase, des paramètres sont définis qui influencent le choix des composants du produit final. (Pour en savoir plus sur les spécifications, consultez notre blog.) Choisir le bon SBC pour les applications Edge : guide d'aide à la décision ). Par exemple, bien qu'elles puissent paraître anodines, des décisions telles que le nombre de ports USB peuvent involontairement créer des vulnérabilités. Choisir une plateforme ne disposant que des ports USB essentiels minimise ce risque. Côté logiciel/micrologiciel, le BIOS et le processus de démarrage du système doivent également être soigneusement étudiés et documentés.

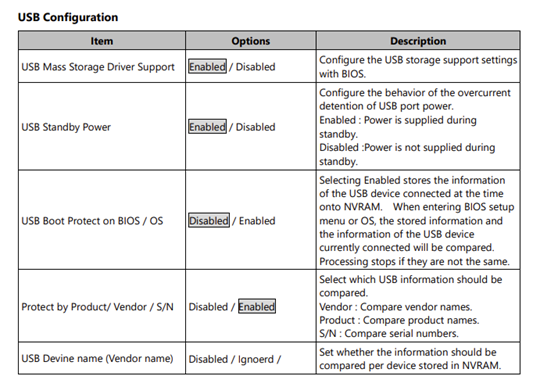

Certains pourraient arguer que les solutions matérielles personnalisées sont financièrement peu rentables pour les déploiements à faible volume. Dans ce cas, les fournisseurs peuvent proposer leur expertise pour proposer des « personnalisations » de produits standards. Par exemple, l'ordinateur BX-M2500 de Contec (consultez notre Page de la boutique en ligne) permet de configurer les ports USB en sélectionnant parmi plusieurs options (voir Figure 1). Cette fonctionnalité, combinée à la protection par mot de passe du BIOS, améliore considérablement la sécurité.

Figure 1. Extrait du manuel de référence de la série BX-M2500.

Cet exemple illustre comment les considérations de cybersécurité influencent le choix du matériel. L'emplacement physique de l'appareil est également un facteur important. Placer un ordinateur emballé sur une chaîne de production peut l'exposer à des risques de falsification et compromettre l'intégrité des données. L'objectif final de la cybersécurité est de protéger ces données, qui se présentent sous de nombreuses formes dans les environnements industriels. Par exemple, il est impératif de garantir que les capteurs communiquent correctement avec les ordinateurs et que les algorithmes fonctionnent comme prévu, ce qui permet de protéger les données nécessaires au bon fonctionnement de l'algorithme et aux actions et résultats attendus.

L'importance d'un châssis sécurisé dans une solution est parfois négligée. Ce composant offre non seulement une protection contre un environnement souvent difficile, mais aussi contre les cybercriminels. Par exemple, à l'ère de l'intelligence artificielle, la demande en puissance de calcul avancée augmente de jour en jour. L'une des plateformes qui excelle dans ce domaine est Jetson de Nvidia, qui comprend des modules compacts et économes en énergie, ainsi que des kits de développement pour l'IA générative en périphérie. Cependant, se fier uniquement au SDK ou au module comme solution finale ne suffit pas ; des fonctionnalités supplémentaires sont nécessaires pour garantir la fiabilité. Cette fiabilité repose en partie sur le châssis, qui constitue la première couche de sécurité. Il constitue une barrière physique, souvent dotée d'un système de détection d'intrusion, empêchant tout accès physique facile au module et alertant les services de sécurité en cas de compromission matérielle. Les ordinateurs Contec Box intègrent également diverses fonctionnalités qui en font une solution plus robuste, comme une large plage de tensions d'entrée, une tolérance aux températures élevées et aux environnements poussiéreux, des certifications standard, etc.Lors de l'évaluation des exigences de cybersécurité, il est essentiel de prendre en compte les conséquences de l'accès physique à un appareil. Choisir le bon matériel est la première étape vers un système sécurisé.Découvrez Nvidia Jetson sur notre E-shop)

Enfin, il existe d'autres fonctionnalités de sécurité que vous devriez rechercher, telles que le module de plateforme sécurisée (TPM), le module de sécurité matérielle (HSM) et le démarrage sécurisé UEFI qui améliore la sécurité en renforçant le système d'exploitation (pour en savoir plus, consultez notre blog). Sécurité à la périphérie du point de vue du matérielEn priorisant la cybersécurité dans le choix du matériel, les entreprises peuvent réduire les risques et les coûts liés à la perte de données et à l'atteinte à la réputation. Consultez notre blogue.5 conseils pour renforcer le matériel de vos installations" pour plus d'informations sur la minimisation des risques dans votre établissement.

Dans un monde de plus en plus connecté et automatisé, la protection des données et des systèmes représente un défi permanent. Cependant, investir davantage de temps et de ressources dans la conception d'une solution sécurisée, intégrant la cybersécurité, réduira considérablement le risque de cyberattaque, vous procurant ainsi, à vous et à vos clients, une tranquillité d'esprit.